クラウドセキュリティの基礎

近年、広く利用されるようになってきたクラウド環境とハードウェアを調達し運用するオンプレミス環境で生じるセキュリティ対策の範囲の差について解説します。(LinuCレベル1 主題:1.10.4)

近年、システムの稼働基盤としてパブリッククラウドが広く利用されるようになりました。事業者が用意したハードウェアインフラをインターネット経由で利用するクラウド環境と、ハードウェアを自社で調達・保有・運用するオンプレミス環境では、セキュリティ対策を講じるべき範囲に差があります。

ここでは、パブリッククラウドを利用するときに必要なセキュリティ対策の基礎を学びます。

クラウドにおけるセキュリティの責任範囲

オンプレミス環境では、サーバー、ストレージ、ネットワーク機器などのハードウェアを自社のデータセンター(データセンター事業者が提供するコロケーションサービス/ハウジングサービスを含む)に設置し、ハードウェア上で稼働するソフトウェア、データ、さらには利用者すべてを自社で運用・管理します。

セキュリティに関しては、以下のすべてを自社の責任において対策する必要があります。

- 入退室管理、設備監視、ラック管理などのデータセンターセキュリティ

(ただし、コロケーションサービス/ハウジングサービスを使う場合は、データセンター事業者が対応を行います。) - BIOS/UEFI管理、ファームウェア管理、デバイス管理などのハードウェアセキュリティ

- ファイアウォール、IPS/IDS、Webフィルタリング、ルーティングなどのネットワークセキュリティ

- OS・アプリケーションの脆弱性対応、パッチ適用などのソフトウェアセキュリティ

- 認証/ID管理などのユーザセキュリティ

- データの暗号化、アクセス管理、アンチウイルス,バックアップなどのデータセキュリティ

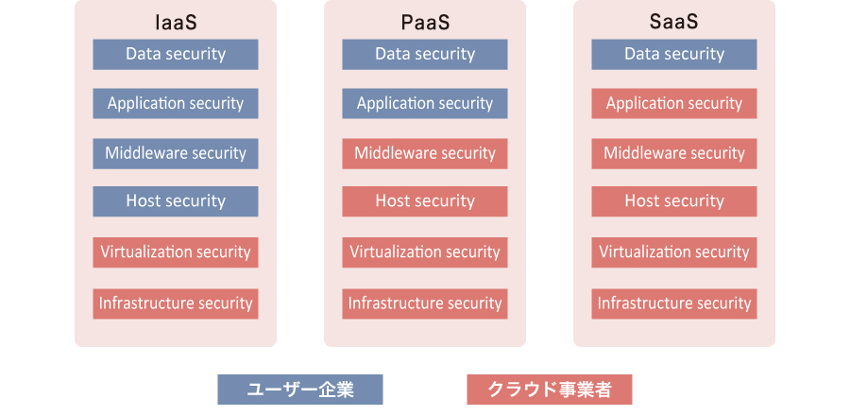

それに対しクラウド環境では、(1)のデータセンターや(2)のハードウェアのセキュリティはクラウド事業者が責任を持って対策を講じます。それ以外の部分(上記の(3)~(6))については、クラウドサービスの種類によっては、自社の責任範囲が変わってきます。

- IaaS(Infrastructure as a Service)

IaaSの場合、ゲストOSの管理 (更新やセキュリティパッチなど)、サーバーインスタンスにインストールしたアプリケーションの管理、各インスタンス向けに提供されるファイアウォールの構成、データの保護などに自社で責任を負います。 - PaaS(Platform as a Service)

PaaSの場合、抽象化されたサービス(データベースなど)を利用するアプリケーションの管理、データの保護、アクセス管理などに自社で責任を負います。 - SaaS(Software as a Service)

データの保護のみに責任を自社で負います。

クラウド事業者の責任範囲については、例えば米国の調査会社・ガートナーでは以下のような「セキュリティ責任共有モデル」を公開しています。

出典:クラウドにおけるセキュリティサービスの効果的な管理のガイドライン

クラウドセキュリティの留意点

パブリッククラウドを利用する場合、オンプレミス環境とは違った対応が種々必要となります。セキュリティ対策の面からは、以下の点について留意する必要があります。

- リージョン

クラウドサービスでは、IaaS環境やデータを格納するストレージは、クラウド事業者が管理するどこかのデータセンターにあります。そして、データセンターがある地域のことを「リージョン」と言います。「リージョン」は、それぞれが地理的に離れていて、独立して管理されています。大手クラウド事業者では世界各地にリージョンがあり、さらに1つの国の中でも複数のリージョンを用意しています。もちろん日本国内にもリージョンはあります。

国内から海外のリージョンも利用できますが、格納されるデータの種類によっては、法令により国外持ち出しが制限されている場合があります。そのようなデータを扱う場合には、利用条件に応じてリージョンを選択する必要があります。また、海外リージョンを利用する場合、その国の捜査機関などに機密データが流出するリスクも考えられます。このようなことを考え、リージョンを選択する必要があります。 - クラウドサービス事業者の制約

クラウドでは、計画的または予期しないタイミングにおいてメンテナンスが行われる場合があります。また、ハードウェアやネットワークの障害により、予期しないタイミングでインスタンスが停止、もしくは再起動する可能性もあります。こうした自社で調整ができない、事業者の制約を考慮し、サービスの継続性や、データを保護するための手段を講じておく必要があります。 - 揮発性ストレージ

クラウドのサーバーインスタンスでは、恒久的にデータが保持可能なストレージのほかに、一時的なデータボリュームとして使用する揮発性ストレージが使用できます。このような揮発性ストレージを使うと、インスタンスが停止すれば保存されていたデータはすべて削除されます。そのため、揮発性ストレージの誤使用は、データの喪失というリスクが発生します。

クラウドセキュリティの利用

クラウド上でのセキュリティを設定するには、パブリッククラウド事業者が提供しているセキュリティ設定機能を使います。通常は、クラウドの設定と監視を行うためのインターフェイスを備えた管理者向けツールである管理コンソールを使用します。

また、オンプレミス環境のサーバーの外側でセキュリティを確保するための仕組み、例えばファイアウォール機能を包含したUTM(統合脅威管理)アプライアンスのような機能を使う場合は、クラウドサービス内で同等の機能を設定して利用します。

- ファイアウォール

多くのパブリッククラウドでは、IaaS環境におけるファイアウォールの設定だけではなく、種々の場面でファイアウォールを設定できるようになっています。クラウド環境では、オンプレミス環境とは異なったシステム構成になりますが、オンプレミス環境と同じようなことができるように、クラウド上でのファイアウォール機能を設定します。 - アクセス制御

パブリッククラウドでは、サービスやリソースへのアクセスを制御する認証機能、アクセス管理機能が用意されています。ユーザーやグループを作成し、それぞれにアクセス権限を設定してサービスやリソースへのアクセスを許可または拒否します。但し、クラウド上でのアクセス制御は、かなりきめ細かく設定ができるようになっていることが多いです。そのため、ロールと呼ばれる機能のような、アクセス制御をまとめた単位を用意して制御を行うこともあります。 - 多要素認証・多段階認証

クラウドへのアクセスは一般的に、IDとパスワードの組み合わせによるログイン認証が使われますが、そこにもう1つの認証要素を組み合わせてセキュリティを強化するのが多要素認証(二要素認証)です。あらかじめ登録した固有のデバイス(スマートフォンなど)などにワンタイムパスワードを送付するというような認証機能が利用できます。クラウドの管理コンソールへのアクセス時などに使用してセキュリティを向上させます。

多段階認証とは、2回以上の認証を行う仕組みのことです。多要素認証と似ていますが、多要素認証が2つ以上の異なる認証要素を組み合わせるのに対し、多段階認証は同じ認証要素(IDとパスワードの組み合わせなど)を繰り返し使う場合になります。

当然のことながら、複数の認証要素を組み合わせる多要素認証のほうが安全性は高まります。クラウドサービス事業者がこれらの認証方法を提供していれば、その機能を使います。

執筆者紹介

・太田 俊哉

・竹本 季史

このドキュメントは、LinuCレベル1の学習用の教材から抜粋して作成されたものです。教材全体は以下のPDFファイルをご覧ください。

LinuCレベル1学習教材